iptables в двух словах. Основы и пример конфига

iptables тема объемная и с наскоку в ней разобраться рядовому пользователю непросто. Как ни крути, но без чтения полного мануала по iptables попросту не обойтись. Пример конфига, конечно, поможет, но немного, без знания основ трудно будет понять как работают цепочки правил. Не хотелось бы лезть в эти дебри, для этого есть хорошо переведенная документация. Так как меня не раз уже просили привести пример, я так и поступлю, пример будет с подробными комментариями, но для полного осознания что и как работает, обязательно обратитесь к манам по iptables. Впрочем, а почему нет? Небольшую вводную я все-таки дам. ;)

Что такое Netfilter и iptables?

Netfilter — межсетевой экран (брандмауэр), встроен в ядро Linux версий 2.4 и 2.6. Он выполняет следующие функции:

- Фильтрация трафика

- NAT

Грубо говоря, Netfilter это встроенный фаервол в ядре linux-а.

iptables — утилита для управления этим самым Netfilter-ом.

Что происходит с пакетом, попавшим в сетевую подсистему linux? Итак, у нас есть некая программа которая генерирует трафик, т.е. обращается к каким-либо ресурсам в локальной сети, или сети Internet. Второй вариант — этот трафик к нам поступает извне — подключение удаленных пользователей к нашему почтовому серверу, хакерская атака на SSH и т.д. Либо, третий вариант: проходящий через нашу linux-машину трафик в Internet от компьютеров в локальной сети и обратно. В данном случае — наша linux машина выполняет функцию маршрутизатора. Во всех трех случаях, пакет проходит через Netfilter. На данном этапе, мы можем выполнять множество операций с пакетом — отклонить или пропустить его, произвести подмену IP-адреса, для NAT-а, и многое другое.

iptables (от IP-таблицы) управляет таблицами и цепочками, которые содержат определенные нами правила, под обработку которых попадет каждый пакет данных. Например, есть таблица NAT, в которой содержатся правила NAT-а. Есть таблица FILTER, в которой содержатся правила фильтрации трафика.

Весь путь пакета выглядит так:

- Пакет данных поступает в ядро (от другого компьютера в сети, запущенной у нас программы, и т.д.)

- Происходят действия, называемые пре-маршрутизацией. Используется таблица NAT.

- Происходит фильтрация — ряд правил, по которым пакет будет либо отброшен, либо пропущен дальше. Используется таблица FILTER.

- Происходят действия, называемые пост-маршрутизацией. Используется таблица NAT.

- Пакет передается в пункт назначения.

Пункты 2 и 4, нам интересны если наша машина является маршрутизатором и мы используем NAT. Пункт 3 — интересен для фильтрации трафика. Теперь разложим все по полочкам.

Основы iptables

Как было сказано — iptables управляет набором таблиц (table). В каждой таблице есть набор цепочек (chain). Каждая цепочка — упорядоченный набор правил обработки пакета. В каждой linux-системе существует четыре таблицы:

- FILTER

- NAT

- MANGLE

- RAW

Таблица FILTER служит для фильтрации трафика, и состоит из трех стандартных цепочек:

INPUT — служит для фильтрации входящего трафика на нашу машину. К примеру в эту цепочку попадает трафик из Internet, на наш почтовый сервер. Именно она интересна более всего новичкам.

OUTPUT — служит для фильтрации исходящего трафика от нашей машины. В эту цепочку попадет трафик от нашего почтового сервера в Internet. Представляет меньше интереса, используют ее для ограничения пользователей компьютера от посещения определенных ресурсов, и т.д.

FORWARD — служит для фильтрации проходящего трафика через нашу машину. Представляет интерес, если наша машина является маршрутизатором.

Все эти цепочки заполняются правилами. При попадании пакета в цепочку, пакет проходит сверху вниз, пока не найдет правила, которому он отвечает. Правило — набор условий и действие, которое следует выполнить, в случае соответствия пакета всем условиям.

Фильтрация трафика

Что нам остается? Перевести наши умозаключения из человеческой формы, в язык iptables.

Каждое правило добавляется запуском одной команды, имеющей следующий вид:

iptables -t таблица -A цепочка правило -j действие

Разберем. Здесь ‘iptables’ — бинарник. ‘-t’ — от table, указание таблицы, с которой мы хотим работать. ‘-A’ сокращение от append — добавить в такую-то цепочку, такое-то правило. ‘-j’ — от jump, выполнить такое-то действие. Если Вам нужна таблица FILTER, ее можно не указывать, так как она подразумевается по умолчанию.

Посмотреть на результаты наших усилий можно следующей коммандой:

iptables -L -n --line-numbers

Разберем и эту команду. ‘-L’ — вывести список правил. ‘-n’ — не производить DNS-резолвинг. ‘—line-numbers’ — вывести рядом с каждым правилом его порядковый номер.

Вы спросите — а что если пакет дойдет до самого низа цепочки, так и не ответив ни одному из правил? Все очень просто — у каждой цепочки есть действие по умолчанию. ACCEPT, DROP, либо аналогичное. В выводе списка правил, вы можете его заметить (policy, рядом с названием цепочки).

Трансляция сетевых адресов (NAT)

Приступим к NAT-у. Как и было сказано, таблица FILTER, содержащая цепочки INPUT, OUTPUT, FORWARD — для фильтрации трафика. Для NAT-а — мы прибегнем к одноименной таблице NAT, которая содержит цепочки PREROUTING, POSTROUTING и OUTPUT. Все, что нам нужно для NAT-а, мы будем делать в них.

Суть не меняется, есть правила в цепочках, состоящие из условия и действия.

Цепочка POSTROUTING (пост-маршрутизация), служит для хранения правил, проход по которым будет выполнятся после процесса маршрутизации (выбора маршрута, прохода по цепочке FORWARD). Цепочка PREROUTING (пре-маршрутизация) — наоборот, до процесса маршрутизации. Для обычного NAT-а пользователей нам интересна цепочка POSTROUTING.

Рассмотрим правило:

iptables -t nat -A POSTROUTING -s 192.168.0.0/24 -j MASQUERADE

Во первых, мы указали, что хотим работать с таблицей NAT, так как по умолчанию используется таблица FILTER. Затем, в цепочку POSTROUTING мы добавили правило, что с пакетами из сети 192.168.0.0/24 мы хотим сделать некий MASQUERADE (макскарад). Маскарад пакетов в linux-е — самый простой и быстрый способ соорудить NAT. Когда компьютеры из сети 192.168.0.0/24 будут обращаться к ресурсам интернета, в пакетах будет меняться адрес источника, на адрес самого маршрутизатора, и наоборот.

После этой небольшой вводной я хотел бы показать наиболее рациональный способ работы с iptables, задействуем для этого init-скрипт.

Создадим init-скрипт следующего содержания:

#!/bin/bash

START="/bin/bash"

PATH="/sbin:/bin:/usr/sbin:/usr/bin"

NAME="$0"

N="/etc/init.d/$NAME"

if [ ! -f /etc/rc.firewall ]; then

echo "/etc/rc.firewall does not exist"

exit 0

fi

case "$1" in

start|restart)

echo -n "Starting up iptables firewall..."

$START /etc/rc.firewall

echo "done."

;;

stop)

echo "done."

exit 0;

;;

*)

echo "Usage: $N {start|restart|stop}" >&2

exit 1

;;

esac

exit 0

Сохраним с именем ‘iptables’ в ‘/etc/init.d’. Выставим права и добавим в автозагрузку:

sudo chmod +x /etc/init.d/iptables sudo update-rc.d iptables defaults

А вот теперь и подошло время составить цепочки правил. Сохраним мы их в файл ‘rc.firewall’ в каталоге ‘/etc’.

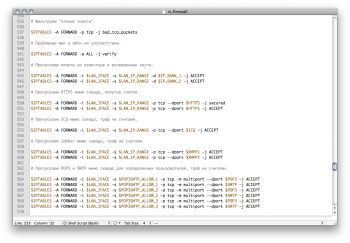

Пример рабочего конфига:

#!/bin/bash # # 1. Конфигурация. # # Здесь задаются основные настройки брандмауэра, которые зависят от Вашей конфигурации сети. # ############################################################################ # 1.1 Настройки интернет. # # INET_IP - Здесь должен быть указан реальный IP адрес, выданный провайдером услуг доступа в интернет. # Если у Вас динамически изменяющийся интернет ip адрес, в этом случае переменная INET_IP не устанавливается. # INET_IFACE - устройство, через которое осуществляется подключение к интернет. # INET_BROADCAST - широковещательный адрес. # INET_IP="192.168.1.5" INET_IFACE="eth0" INET_BROADCAST="192.168.1.255" ############################################################################ # 1.2 Настройки локальной сети. # # Конфигурация локальной сети. # LAN_IP - локальный IP адрес брандмауэра. # LAN_IP_RANGE - широковещательный адрес + маска подсети. # LAN_IFACE - интерфейс, подключенный к локальной сети. # LAN_IP="192.168.0.1" LAN_IP_RANGE="192.168.0.0/24" LAN_IFACE="eth1" ############################################################################ # 1.4 Локальный интерфейс "loopback". # LO_IFACE="lo" LO_IP="127.0.0.1" ############################################################################ ############################################################################ # # 1.5 Путь к файлу iptables (обычно "/usr/sbin/iptables" или "/sbin/iptables"). # IPTABLES="/sbin/iptables" # Очистка... $IPTABLES -F $IPTABLES -t nat -F $IPTABLES -t mangle -F $IPTABLES -X $IPTABLES -t nat -X $IPTABLES -t mangle -X # # 1.6 Дополнительно. # # Описываем порты, которые нам могут пригодиться. # Настраиваем систему таким образом, что # 1. Пакеты на почту и другие разрешенные сервера мы просто пропускаем насквозь. # 2. Пакеты, идущие по защищенному соединению (https) мы пропускаем, но подсчитываем # отдельно, не разбивая на пользователей. # 3. Всех пользователей мы проверяем на предмет соответствия их IP адресов их MAC адресам. # 4. Остальные пакеты - перенаправляем на SQUID. # 5. И наконец - считаем вообще весь трафик, проходящий через фаервол. # Порт для SSH SSH="22" # Порт для Telnet TELNET="23" # Порт почты SMTP SMTP="25,465" # Порт почты POP3 POP3="110,995" # Порт для HTTPS HTTPS="443" # Порт SQUID SQUID="3128" # Домашний socks5-proxy SOCKS5="4444,4445" # Порт для ICQ ICQ="5190" # Порт для Jabber XMPP1="5222" XMPP2="5223" # Далее порты, которые будем заворачивать на squid SQV_HTTP="80,8080" SQV_FTP="21" # Кому разрешена почта POP3SMTP_ALLOW_1="192.168.0.4" # Root Admin POP3SMTP_ALLOW_2="192.168.0.5" # Root Admin POP3SMTP_ALLOW_3="192.168.0.18" # User 13 # Кому разрешен SSH, Telnet SSH_TELNET_ALLOW_1="192.168.0.4" # Root Admin SSH_TELNET_ALLOW_2="192.168.0.5" # Root Admin # HTTP в обход прокси HTTP_ALLOW_1="192.168.0.4" # Root Admin HTTP_ALLOW_2="192.168.0.5" # Root Admin HTTP_ALLOW_3="192.168.0.22" # User 16 HTTP_ALLOW_4="192.168.0.23" # User 17 HTTP_ALLOW_5="192.168.0.77" # Root Admin HTTP_ALLOW_6="192.168.0.16" # User 11 # SOCKS5-proxy в обход прокси SOCKS5_ALLOW_1="192.168.0.4" # Root Admin # Описываем адреса, которые нам могут пригодиться. # Тут будут те адреса, до которых доступ будет всегда и у всех, # независимо от того, можно им в инет, или нет. # Банк-клиенты. IP_BANK_1="87.219.40.37" IP_BANK_2="87.32.14.270" # Пользователи. # Root Admin USER_1_IP="192.168.0.4" USER_1_MAC="00:00:00:00:00:01" # Root Admin USER_2_IP="192.168.0.5" USER_2_MAC="00:00:00:00:00:02" # User 1 USER_3_IP="192.168.0.6" USER_3_MAC="00:00:00:00:00:03" # User 2 USER_4_IP="192.168.0.7" USER_4_MAC="00:00:00:00:00:04" # User 3 USER_5_IP="192.168.0.8" USER_5_MAC="00:00:00:00:00:05" # User 4 USER_6_IP="192.168.0.9" USER_6_MAC="00:00:00:00:00:06" # User 5 USER_7_IP="192.168.0.10" USER_7_MAC="00:00:00:00:00:07" # User 6 USER_8_IP="192.168.0.11" USER_8_MAC="00:00:00:00:00:08" # User 7 USER_9_IP="192.168.0.12" USER_9_MAC="00:00:00:00:00:09" # User 8 USER_10_IP="192.168.0.13" USER_10_MAC="00:00:00:00:00:10" # User 9 USER_11_IP="192.168.0.14" USER_11_MAC="00:00:00:00:00:11" # User 10 USER_12_IP="192.168.0.15" USER_12_MAC="00:00:00:00:00:12" # User 11 USER_13_IP="192.168.0.16" USER_13_MAC="00:00:00:00:00:13" # User 12 USER_14_IP="192.168.0.17" USER_14_MAC="00:00:00:00:00:14" # User 13 USER_15_IP="192.168.0.18" USER_15_MAC="00:00:00:00:00:15" # Unknown USER_16_IP="192.168.0.19" USER_16_MAC="00:00:00:00:00:16" # User 14 USER_17_IP="192.168.0.20" USER_17_MAC="00:00:00:00:00:17" # User 15 USER_18_IP="192.168.0.21" USER_18_MAC="00:00:00:00:00:18" # User 16 USER_19_IP="192.168.0.22" USER_19_MAC="00:00:00:00:00:19" # User 17 USER_20_IP="192.168.0.23" USER_20_MAC="00:00:00:00:00:20" # User 18 USER_21_IP="192.168.0.24" USER_21_MAC="00:00:00:00:00:21" # User 19 USER_22_IP="192.168.0.25" USER_22_MAC="00:00:00:00:00:22" # User 20 USER_23_IP="192.168.0.26" USER_23_MAC="00:00:00:00:00:23" # Root Admin USER_24_IP="192.168.0.77" USER_24_MAC="00:00:00:00:00:24" # User 21 USER_25_IP="192.168.0.28" USER_25_MAC="00:00:00:00:00:25" # User 22 USER_26_IP="192.168.0.29" USER_26_MAC="00:00:00:00:00:26" ########################################################################### # # 2. Подгрузка модулей. # # # Проверка зависимостей модулей. # #/sbin/depmod -a # # 2.1 Подгрузка необходимых модулей (нужное раскомментировать). # #/sbin/modprobe ip_tables /sbin/modprobe ip_conntrack #/sbin/modprobe iptable_filter #/sbin/modprobe iptable_mangle #/sbin/modprobe iptable_nat #/sbin/modprobe ipt_LOG #/sbin/modprobe ipt_limit #/sbin/modprobe ipt_state #/sbin/modprobe ipt_owner #/sbin/modprobe ipt_REJECT #/sbin/modprobe ipt_MASQUERADE /sbin/modprobe ip_conntrack_ftp #/sbin/modprobe ip_conntrack_irc /sbin/modprobe ip_nat_ftp #/sbin/modprobe ip_nat_irc # 4. Настройка правил. # # # 4.1 Таблица Filter # # # 4.1.1 Политики по умолчанию # $IPTABLES -P INPUT DROP $IPTABLES -P OUTPUT DROP $IPTABLES -P FORWARD DROP # # 4.1.2 Создание пользовательских цепочек # # # Создание цепочки для "плохих" пакетов # $IPTABLES -N bad_tcp_packets # # Создание отдельных цепочек для различных протоколов # $IPTABLES -N allowed $IPTABLES -N tcp_packets $IPTABLES -N udp_packets $IPTABLES -N icmp_packets # # Создние цепочки, которая будет сверять IP и MAC адреса. # $IPTABLES -N verify # # Создание цепочек для подсчета трафика # # Для общего трафика $IPTABLES -N trafficcount # Для https $IPTABLES -N secured # # 4.1.3 Содержимое пользовательских цепочек # # # Цепочка bad_tcp_packets # # Отфильтровываются все пакеты, которые распознаются как NEW, но не # являются SYN пакетами, а также обрабатываются SYN/ACK пакеты, # имеющие статус NEW. # Эта цепочка может быть использована для защиты от вторжения # и сканирования портов. # $IPTABLES -A bad_tcp_packets -p tcp --tcp-flags SYN,ACK SYN,ACK \ -m state --state NEW -j REJECT --reject-with tcp-reset $IPTABLES -A bad_tcp_packets -p tcp ! --syn -m state --state NEW -j LOG \ --log-prefix "New not syn:" $IPTABLES -A bad_tcp_packets -p tcp ! --syn -m state --state NEW -j DROP # # Цепочка allowed # # Дополнительная проверка. # По задумке цепочка вызывается из цепочки tcp_packets, на прошедшие # проверку пакеты. # Проверяем, является ли пакет SYN пакетом, т.е. запросом на соединение. $IPTABLES -A allowed -p TCP --syn -j ACCEPT # Пропускаем все пакеты с признаком ESTABLISHED и RELATED. $IPTABLES -A allowed -p TCP -m state --state ESTABLISHED,RELATED -j ACCEPT # Сбрасываем все остальные пакеты. $IPTABLES -A allowed -p TCP -j DROP # # Цепочка tcp_packets # # По идее рулит входящими tcp пакетами из инета. # Но поскольку у нас нет никаких инет-сервисов в локалке # мы просто перекидываем все пакеты в allowed. $IPTABLES -A tcp_packets -j allowed # # Правила для UDP. # # # В сетях Microsoft Вас может завалить бродкастами. # Правило блокирует широковещательные пакеты, поступающие на порты # со 135 по 139. Эти порты используются протоколами SMB и NetBIOS. # Данное правило предотвращает переполнение таблицы трассировщика в # сетях Microsoft. # $IPTABLES -A udp_packets -p UDP -i $INET_IFACE -d $INET_BROADCAST \ --destination-port 135:139 -j DROP # # Это правило блокирует DHCP запросы извне. # $IPTABLES -A udp_packets -p UDP -i $INET_IFACE -d 255.255.255.255 \ --destination-port 67:68 -j DROP # # Правила для ICMP. # Тут проверяется тип ICMP сообщения. Пропускаются только # ICMP Echo Request, TTL equals 0 during transit и # TTL equals 0 during reassembly. Все остальные типы ICMP # сообщений должны проходить и так, т.к. имеют состояние RELATED. # # # Чтобы брандмауэр перестал откликаться на ping - # закомментируйте эту строчку. $IPTABLES -A icmp_packets -p ICMP -s 0/0 --icmp-type 8 -j ACCEPT $IPTABLES -A icmp_packets -p ICMP -s 0/0 --icmp-type 11 -j ACCEPT # # Цепочка для подсчета всего трафика. # $IPTABLES -A trafficcount -p ALL -j RETURN # # Цепочка для подсчета HTTPS трафика. # $IPTABLES -A secured -p tcp --dport $HTTPS -j RETURN # # Цепочка верификации IP адреса и MAC адреса пользователя. # # Тут поочередно всех проверяем на соответствие - если кто-то себе подставил # чужой IP - его тупо сбросит. $IPTABLES -A verify -p ALL -s $USER_1_IP -m mac --mac-source $USER_1_MAC -j RETURN $IPTABLES -A verify -p ALL -s $USER_2_IP -m mac --mac-source $USER_2_MAC -j RETURN $IPTABLES -A verify -p ALL -s $USER_3_IP -m mac --mac-source $USER_3_MAC -j RETURN $IPTABLES -A verify -p ALL -s $USER_4_IP -m mac --mac-source $USER_4_MAC -j RETURN $IPTABLES -A verify -p ALL -s $USER_5_IP -m mac --mac-source $USER_5_MAC -j RETURN $IPTABLES -A verify -p ALL -s $USER_6_IP -m mac --mac-source $USER_6_MAC -j RETURN $IPTABLES -A verify -p ALL -s $USER_7_IP -m mac --mac-source $USER_7_MAC -j RETURN $IPTABLES -A verify -p ALL -s $USER_8_IP -m mac --mac-source $USER_8_MAC -j RETURN $IPTABLES -A verify -p ALL -s $USER_9_IP -m mac --mac-source $USER_9_MAC -j RETURN $IPTABLES -A verify -p ALL -s $USER_10_IP -m mac --mac-source $USER_10_MAC -j RETURN $IPTABLES -A verify -p ALL -s $USER_11_IP -m mac --mac-source $USER_11_MAC -j RETURN $IPTABLES -A verify -p ALL -s $USER_12_IP -m mac --mac-source $USER_12_MAC -j RETURN $IPTABLES -A verify -p ALL -s $USER_13_IP -m mac --mac-source $USER_13_MAC -j RETURN $IPTABLES -A verify -p ALL -s $USER_14_IP -m mac --mac-source $USER_14_MAC -j RETURN $IPTABLES -A verify -p ALL -s $USER_15_IP -m mac --mac-source $USER_15_MAC -j RETURN $IPTABLES -A verify -p ALL -s $USER_16_IP -m mac --mac-source $USER_16_MAC -j RETURN $IPTABLES -A verify -p ALL -s $USER_17_IP -m mac --mac-source $USER_17_MAC -j RETURN $IPTABLES -A verify -p ALL -s $USER_18_IP -m mac --mac-source $USER_18_MAC -j RETURN $IPTABLES -A verify -p ALL -s $USER_19_IP -m mac --mac-source $USER_19_MAC -j RETURN $IPTABLES -A verify -p ALL -s $USER_20_IP -m mac --mac-source $USER_20_MAC -j RETURN $IPTABLES -A verify -p ALL -s $USER_21_IP -m mac --mac-source $USER_21_MAC -j RETURN $IPTABLES -A verify -p ALL -s $USER_22_IP -m mac --mac-source $USER_22_MAC -j RETURN $IPTABLES -A verify -p ALL -s $USER_23_IP -m mac --mac-source $USER_23_MAC -j RETURN $IPTABLES -A verify -p ALL -s $USER_24_IP -m mac --mac-source $USER_24_MAC -j RETURN $IPTABLES -A verify -p ALL -s $USER_25_IP -m mac --mac-source $USER_25_MAC -j RETURN $IPTABLES -A verify -p ALL -s $USER_26_IP -m mac --mac-source $USER_26_MAC -j RETURN # И напоследок - всем остальным - DROP $IPTABLES -A verify -p ALL -s $LAN_IP_RANGE -j DROP # # 4.1.4 Цепочка INPUT. # # # Фильтруем "плохие пакеты" через цепочку bad_tcp_packets. # $IPTABLES -A INPUT -p tcp -j bad_tcp_packets # # Правила для "своих" сетей, т.е. не для интернета. # $IPTABLES -A INPUT -p ALL -i $LAN_IFACE -s $LAN_IP_RANGE -j ACCEPT $IPTABLES -A INPUT -p ALL -i $LAN_IFACE -s $LO_IP -j ACCEPT $IPTABLES -A INPUT -p ALL -i $LO_IFACE -s $LO_IP -j ACCEPT $IPTABLES -A INPUT -p ALL -i $LO_IFACE -s $LAN_IP -j ACCEPT $IPTABLES -A INPUT -p ALL -i $LO_IFACE -s $INET_IP -j ACCEPT # # Правила для пакетов, приходящих из интернета. # # Это правило эквивалентно правилу, стоящему в цепочке alowed и в некоторой степени # является избыточным, однако, оно несколько разгружает сетевой фильтр, # поскольку значительная доля трафика пропускается этим правилом и не проходит # всю последовательность до цепочки alowed. # Каждое правило тут - сначала запускает пакет в цепочку подсчета трафика, затем обрабатывает далее $IPTABLES -A INPUT -p ALL -d $INET_IP -m state --state ESTABLISHED,RELATED \ -j trafficcount $IPTABLES -A INPUT -p ALL -d $INET_IP -m state --state ESTABLISHED,RELATED \ -j ACCEPT # Отправляем tcp пакеты в соответствующую цепочку. $IPTABLES -A INPUT -p TCP -i $INET_IFACE -j trafficcount $IPTABLES -A INPUT -p TCP -i $INET_IFACE -j tcp_packets # Отправляем udp пакеты в соответствующую цепочку. $IPTABLES -A INPUT -p UDP -i $INET_IFACE -j trafficcount $IPTABLES -A INPUT -p UDP -i $INET_IFACE -j udp_packets # Отправляем icmp пакеты в соответствующую цепочку. $IPTABLES -A INPUT -p ICMP -i $INET_IFACE -j trafficcount $IPTABLES -A INPUT -p ICMP -i $INET_IFACE -j icmp_packets # # Клиенты Microsoft Network имеют дурную привычку выдавать огромное количесво # групповых пакетов в диапазоне адресов 224.0.0.0/8. Поэтому можно использовать данное # правило для предотвращения засорения логов, в случае, если с внешней стороны # имеется какая либо сеть Microsoft Network. Подобную же проблему решают два последних # правила в цепочке udp_packets. # $IPTABLES -A INPUT -i $INET_IFACE -d 224.0.0.0/8 -j DROP # # Весь отбрасываемый траффик журналируется. # $IPTABLES -A INPUT -m limit --limit 3/minute --limit-burst 3 -j LOG \ --log-level DEBUG --log-prefix "IPT INPUT packet died: " # # 4.1.5 Цепочка FORWARD. # # Фильтруем "плохие пакеты". $IPTABLES -A FORWARD -p tcp -j bad_tcp_packets # Пробиваем мак и айпи на соответствие. $IPTABLES -A FORWARD -p ALL -j verify # Пропускаем пакеты на известные и разрешенные хосты. $IPTABLES -A FORWARD -i $LAN_IFACE -s $LAN_IP_RANGE -d $IP_BANK_1 -j ACCEPT $IPTABLES -A FORWARD -i $LAN_IFACE -s $LAN_IP_RANGE -d $IP_BANK_2 -j ACCEPT # Пропускаем HTTPS мимо сквида, попутно считая. $IPTABLES -A FORWARD -i $LAN_IFACE -s $LAN_IP_RANGE -p tcp --dport $HTTPS -j secured $IPTABLES -A FORWARD -i $LAN_IFACE -s $LAN_IP_RANGE -p tcp --dport $HTTPS -j ACCEPT # Пропускаем ICQ мимо сквида, траф не считаем. $IPTABLES -A FORWARD -i $LAN_IFACE -s $LAN_IP_RANGE -p tcp --dport $ICQ -j ACCEPT # Пропускаем Jabber мимо сквида, траф не считаем. $IPTABLES -A FORWARD -i $LAN_IFACE -s $LAN_IP_RANGE -p tcp --dport $XMPP1 -j ACCEPT $IPTABLES -A FORWARD -i $LAN_IFACE -s $LAN_IP_RANGE -p tcp --dport $XMPP2 -j ACCEPT # Пропускаем POP3 и SMTP мимо сквида для определенных пользователей, траф не считаем. $IPTABLES -A FORWARD -i $LAN_IFACE -s $POP3SMTP_ALLOW_1 -p tcp -m multiport --dport $POP3 -j ACCEPT $IPTABLES -A FORWARD -i $LAN_IFACE -s $POP3SMTP_ALLOW_1 -p tcp -m multiport --dport $SMTP -j ACCEPT $IPTABLES -A FORWARD -i $LAN_IFACE -s $POP3SMTP_ALLOW_2 -p tcp -m multiport --dport $POP3 -j ACCEPT $IPTABLES -A FORWARD -i $LAN_IFACE -s $POP3SMTP_ALLOW_2 -p tcp -m multiport --dport $SMTP -j ACCEPT $IPTABLES -A FORWARD -i $LAN_IFACE -s $POP3SMTP_ALLOW_3 -p tcp -m multiport --dport $POP3 -j ACCEPT $IPTABLES -A FORWARD -i $LAN_IFACE -s $POP3SMTP_ALLOW_3 -p tcp -m multiport --dport $SMTP -j ACCEPT # Пропускаем SSH и FTP мимо сквида для определенных пользователей, траф не считаем. $IPTABLES -A FORWARD -i $LAN_IFACE -s $SSH_TELNET_ALLOW_1 -p tcp --dport $SSH -j ACCEPT $IPTABLES -A FORWARD -i $LAN_IFACE -s $SSH_TELNET_ALLOW_1 -p tcp --dport $TELNET -j ACCEPT $IPTABLES -A FORWARD -i $LAN_IFACE -s $SSH_TELNET_ALLOW_2 -p tcp --dport $SSH -j ACCEPT $IPTABLES -A FORWARD -i $LAN_IFACE -s $SSH_TELNET_ALLOW_2 -p tcp --dport $TELNET -j ACCEPT # Пропускаем SOCKS5 мимо сквида для определенных пользователей, траф не считаем. $IPTABLES -A FORWARD -i $LAN_IFACE -s $SOCKS5_ALLOW_1 -p tcp -m multiport --dport $SOCKS5 -j ACCEPT # Пропускаем пакеты на SQUID. $IPTABLES -A FORWARD -i $LAN_IFACE -s $LAN_IP_RANGE -p tcp -m multiport --dport $SQV_HTTP -j ACCEPT $IPTABLES -A FORWARD -i $LAN_IFACE -s $LAN_IP_RANGE -p tcp --dport $SQV_FTP -j ACCEPT # Пропускаем ответные пакеты в локальную сеть. $IPTABLES -A FORWARD -m state --state ESTABLISHED,RELATED -j trafficcount $IPTABLES -A FORWARD -m state --state ESTABLISHED,RELATED -j ACCEPT # # Весь отбрасываемый траффик журналируется. # $IPTABLES -A FORWARD -m limit --limit 3/minute --limit-burst 3 -j LOG \ --log-level DEBUG --log-prefix "IPT FORWARD packet died: " # # 4.1.6 Цепочка OUTPUT. # # # Фильтруем "плохие пакеты". # $IPTABLES -A OUTPUT -p tcp -j bad_tcp_packets # # Правила OUTPUT, определяющие, какие IP будут допущены. # $IPTABLES -A OUTPUT -p ALL -s $LO_IP -j ACCEPT $IPTABLES -A OUTPUT -p ALL -s $LAN_IP -j ACCEPT $IPTABLES -A OUTPUT -p ALL -s $INET_IP -j ACCEPT # # Весь отбрасываемый траффик журналируется. # $IPTABLES -A OUTPUT -m limit --limit 3/minute --limit-burst 3 -j LOG \ --log-level DEBUG --log-prefix "IPT OUTPUT packet died: " ###### # 4.2 Таблица nat. # # # 4.2.1 Задаем политики по умолчанию. # # # 4.2.2 Создаем пользовательские цепочки. # # # 4.2.3 Содежимое пользовательских цепочек. # # # 4.2.4 Цепочка PREROUTING. # # Принимаем те пакеты, которые всегда разрешены и идут # мимо сквида до того, как они уйдут в сквид. $IPTABLES -t nat -A PREROUTING -i $LAN_IFACE -s $LAN_IP_RANGE -d $IP_BANK_1 -j ACCEPT $IPTABLES -t nat -A PREROUTING -i $LAN_IFACE -s $LAN_IP_RANGE -d $IP_BANK_2 -j ACCEPT $IPTABLES -t nat -A PREROUTING -i $LAN_IFACE -s $LAN_IP_RANGE -d $LAN_IP -j ACCEPT # Пропускаем HTTP и FTP в обход прокси для определенных пользователей, траф не считаем. $IPTABLES -t nat -A PREROUTING -i $LAN_IFACE -s $HTTP_ALLOW_1 -p tcp -m multiport --dport $SQV_HTTP -j ACCEPT $IPTABLES -t nat -A PREROUTING -i $LAN_IFACE -s $HTTP_ALLOW_2 -p tcp -m multiport --dport $SQV_HTTP -j ACCEPT $IPTABLES -t nat -A PREROUTING -i $LAN_IFACE -s $HTTP_ALLOW_3 -p tcp -m multiport --dport $SQV_HTTP -j ACCEPT $IPTABLES -t nat -A PREROUTING -i $LAN_IFACE -s $HTTP_ALLOW_4 -p tcp -m multiport --dport $SQV_HTTP -j ACCEPT $IPTABLES -t nat -A PREROUTING -i $LAN_IFACE -s $HTTP_ALLOW_5 -p tcp -m multiport --dport $SQV_HTTP -j ACCEPT $IPTABLES -t nat -A PREROUTING -i $LAN_IFACE -s $HTTP_ALLOW_6 -p tcp -m multiport --dport $SQV_HTTP -j ACCEPT $IPTABLES -t nat -A PREROUTING -i $LAN_IFACE -s $HTTP_ALLOW_1 -p tcp -m multiport --dport $SQV_FTP -j ACCEPT $IPTABLES -t nat -A PREROUTING -i $LAN_IFACE -s $HTTP_ALLOW_2 -p tcp -m multiport --dport $SQV_FTP -j ACCEPT $IPTABLES -t nat -A PREROUTING -i $LAN_IFACE -s $HTTP_ALLOW_3 -p tcp -m multiport --dport $SQV_FTP -j ACCEPT $IPTABLES -t nat -A PREROUTING -i $LAN_IFACE -s $HTTP_ALLOW_4 -p tcp -m multiport --dport $SQV_FTP -j ACCEPT $IPTABLES -t nat -A PREROUTING -i $LAN_IFACE -s $HTTP_ALLOW_5 -p tcp -m multiport --dport $SQV_FTP -j ACCEPT $IPTABLES -t nat -A PREROUTING -i $LAN_IFACE -s $HTTP_ALLOW_6 -p tcp -m multiport --dport $SQV_FTP -j ACCEPT # Перенаправляем пакеты на сквид. $IPTABLES -t nat -A PREROUTING -i $LAN_IFACE -s $LAN_IP_RANGE -p tcp -m multiport --dport $SQV_HTTP -j REDIRECT --to-ports $SQUID $IPTABLES -t nat -A PREROUTING -i $LAN_IFACE -s $LAN_IP_RANGE -p tcp --dport $SQV_FTP -j REDIRECT --to-ports $SQUID # # 4.2.5 Цепочка POSTROUTING. # # # Включаем простой IP форвардинг и преобразование сетевых адресов. # $IPTABLES -t nat -A POSTROUTING -o $INET_IFACE -j SNAT --to-source $INET_IP ################################################################ # # 5. Включение перенаправления пакетов # Лучше делать это в конце, ибо к моменту включения форвардинга все # правила уже заданы. echo "1" > /proc/sys/net/ipv4/ip_forward

Запуск, остановка и перезапуск правил iptables:

sudo /etc/init.d/iptables start sudo /etc/init.d/iptables stop sudo /etc/init.d/iptables restart

На этом все. Если что непонятно, обращайтесь к манам по iptables, больше я Вам ничем, к сожалению, помочь не могу.