Ultimate Antifilter

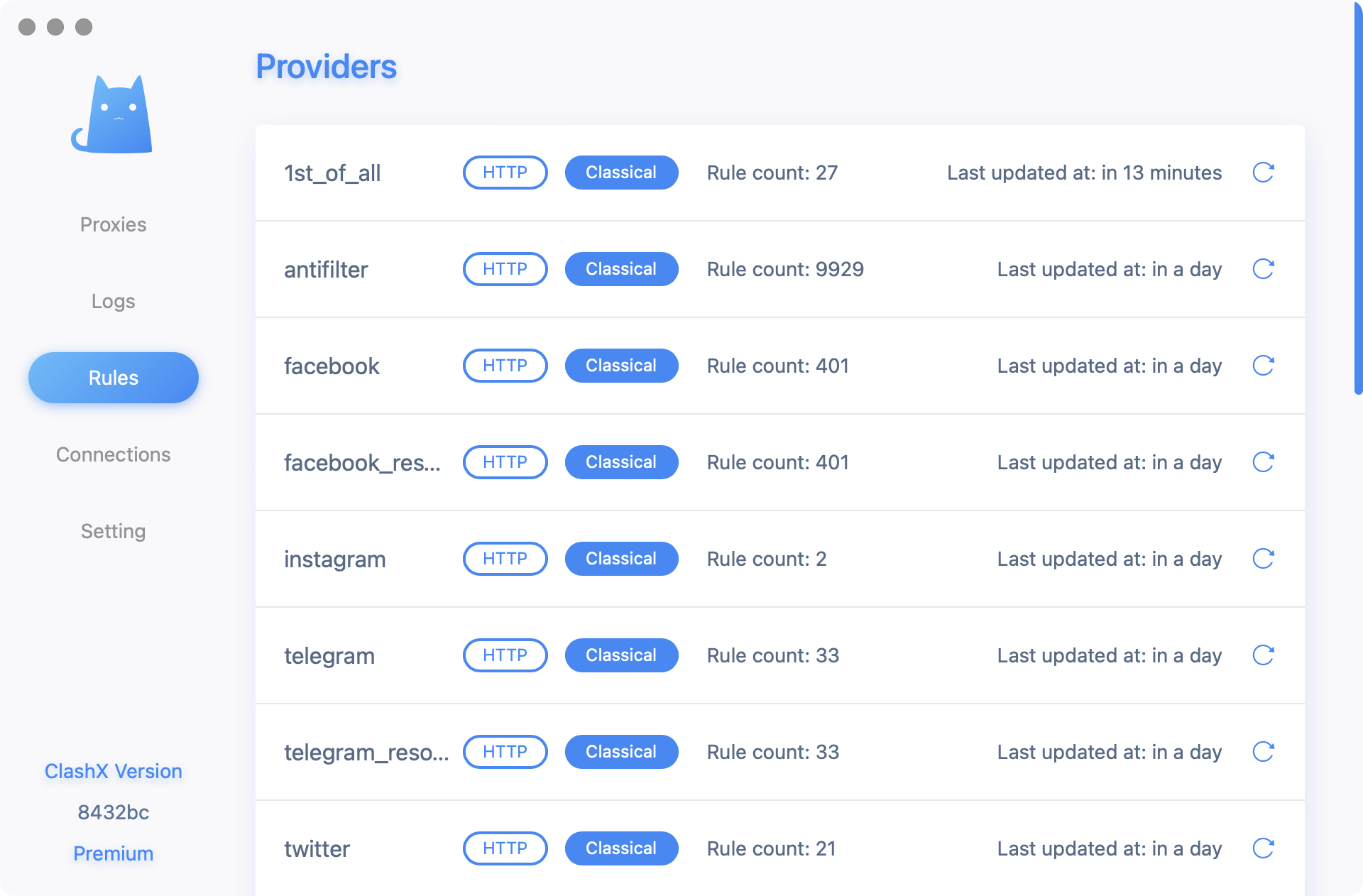

Новое решение для создания пользовательских правил обхода блокировок через веб-интерфейс в форматах для Clash, Shadowrocket и v2rayGeoIPDat. Решение как и раньше включает полный и актуальный список IP-адресов, заблокированных в России, с автоматическими обновлениями, полученными с ресурса antifilter.download и преобразованными в вышеуказанные форматы. Основные возможности Веб-интерфейс для создания правил Пользователи могут легко создавать и управлять своими правилами для обхода блокировок